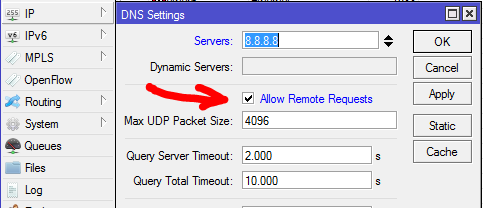

Na tela abaixo, foi citado um exemplo de DNS externo, sendo o google (8.8.8.8), porém, é apenas um exemplo.

Tipos de DNS

O autoritativo é responsável por manter os mapas referentes a uma zona local e responder a requisições vindas de máquinas de todo o mundo, que precisarem resolver nomes de domínio da zona sobre a qual este servidor tem autoridade;

O recursivo é responsável por receber as consultas DNS dos clientes locais e consultar os servidores externos, de modo a obter respostas às consultas efetuadas.

Um problema bastante comum de configuração é permitir que qualquer máquina na Internet faça consultas ao servidor DNS recursivo de uma determinada rede. Servidores com esse problema são comumente chamados de servidores DNS recursivos abertos, pois apenas o servidor autoritativo é que deve responder a consultas vindas de máquinas externas.

Riscos do Serviço de DNS

A organização que possua um servidor DNS recursivo aberto corre o risco de ter esse servidor envolvido nos seguintes ataques:

Ser vítima de ataques de envenenamento de cache (cache poisoning), que levam o servidor recursivo a armazenar informações forjadas. Tais informações podem ser usadas para comprometer a segurança de clientes que façam consultas a esse servidor.

Ter esse servidor abusado por atacantes e utilizado para desferir ataques de negação de serviço distribuídos (DDoS), que podem implicar nas seguintes conseqüências:

o grande número de consultas DNS forjadas recebidas e, principalmente, a quantidade de respostas grandes enviadas para a vítima, podem consumir uma quantidade considerável de banda da rede com um servidor DNS recursivo aberto;

dependendo do contrato do provedor de conectividade, a rede com o DNS aberto sendo abusado pode ser co-responsabilizada em caso de ataque de negação de serviço contra terceiros.

Importante: caso a rede onde está instalado o servidor DNS recursivo, mesmo que configurado corretamente, não possua regras de ingress filtering, um atacante pode forjar o IP dos clientes desse servidor e realizar consultas DNS em grande quantidade, causando uma negação de serviço interna à rede

Como começar a bloquear estes tipos de ataques de DNS

Regras básicas podem fazer a grande diferença no mmento de colocar uma rede em produção, e no MikroTik, podemos começar com regras como:

Regra que bloqueia a requisição de DNS na interface do Link (externa)

add action=drop chain=input comment=”Bloqueio DNS” dst-port=53 in-interface=Link protocol=udp

Regra que bloqueia a requição de DNS á rede dos clientes/usuários

A rede 10.11.12.0/24. foi representada como sendo de clientes

add action=drop chain=forward comment=”Bloqueio DNS Range Clientes” dst-port=53 in-interface=Link protocol=udp dst-address=10.11.12.0/24

Nenhum comentário:

Postar um comentário